Vor kurzer Zeit schrieb ich, dass WordPress den CMS-Markt mit einem Anteil von über 65 Prozent beherrscht. Durch diese hohe Verbreitung, durch mehrere Tausend Themes und an die 60.000 an Plugins ist WordPress ein lohnendes Ziel für die Angreifer. In diesem Blogartikel werde ich dir zeigen, wie du deine WordPress-Website zusätzlich absichern und somit aus der Schusslinie nehmen kannst.

Das Grundproblem

Unzureichende Sicherheitsmaßnahmen begegnen einem als WordPress-Dienstleister leider viel zu häufig. Mit der Sicherheit der eigenen Website beschäftigen sich viele Betreiber nur, wenn es absolut notwendig ist. Manchmal aus Zeitmangel, manchmal aus Unkenntnis und andere wiederum unterschätzen die Problematik.

Doch früher oder später fällt einem diese Strategie auf die Füße: Wenn der Webshop nicht erreichbar ist, wenn es im Backend zusätzliche Benutzerprofile gibt oder die Website mit zwielichtigen Links bestückt ist. Dann muss man mehr Zeit investieren, um Schaden nach einem Sicherheitsangriff zu minimieren als man sich vorher gespart hat. Wertvolle Zeit, im Tagesgeschäft besser aufgehoben wäre. Anstatt neues Geld zu erwirtschaften, muss man Zeit und Geld investieren, um die Seite wieder sauber zu bekommen.

Daher ist es sinnvoller sich rechtzeitig mit Sicherheitsmaßnahmen zu beschäftigen, als später viel Zeit für Rettungsmaßnahmen aufzuwenden. Der folgende Beitrag stellt wichtige Maßnahmen zur Sicherung einer WordPress-Installation vor, die auch von Menschen ohne große Vorkenntnisse umsetzbar sind.

In der Standardinstallation und ohne Plugins ist WordPress ein vergleichsweise sicheres System und mit wenigen, einfachen Schritten kannst Sie die eingerichtete Installation zusätzlich absichern und es einem potenziellen Angreifer noch schwerer machen in die Website einzudringen.

1. Maßnahme: individueller Benutzername und starkes Passwort

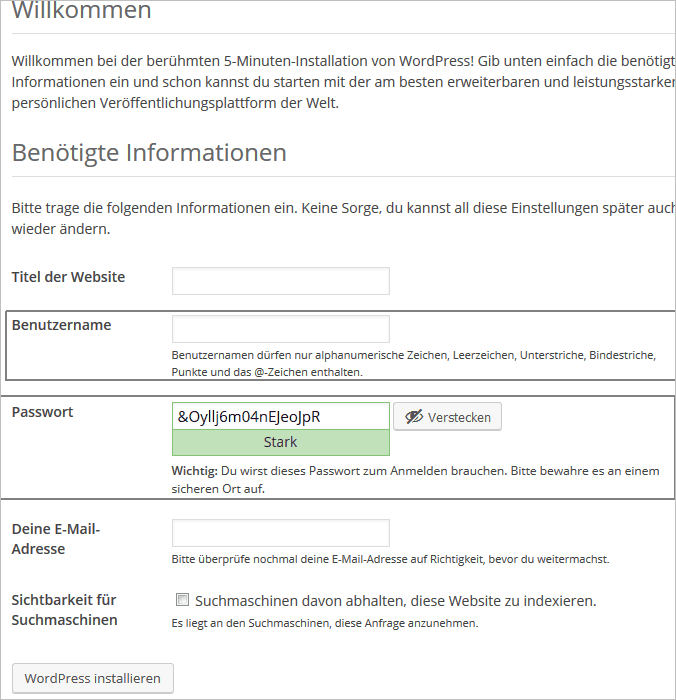

Die Sicherheitsmaßnahmen fangen bereits mit der Installation von WordPress an. Spendiere deiner WordPress-Website einen individuellen Benutzernamen und ein starkes Passwort.

Wähle bitte keine gängigen Benutzernamen wie etwa admin, Administrator, Test, Demo oder Ähnliches. Ein individueller Name muss keine exotische Buchstabenkombination sein. Dein Vorname oder Spitzname sind schon ausreichend, um dich und dein Webprojekt von der Masse abzuheben. Damit ist deine Website gut vor den plumpen Angriffen auf die gängigen Benutzernamen geschützt, da diese dann ins Leere laufen.

Während der Installation generiert WordPress ein Passwort. Das ist zwar nicht einfach zu merken, aber ein von der Installationsroutine als “stark” gekennzeichnetes Passwort. Am besten kopierst du das Passwort in ein anderes Dokument oder noch besser du nutzt einen Passwortmanager.

Wozu ein schwaches Passwort führen kann, zeigt folgender Vorfall. Irgendwann Mitte 2016 wurde das bekannte IT-Portal TechCrunch gehackt. Dabei wurde keine Lücke in WordPress oder einem Plugin zum Verhängnis, sondern das schwache Passwort eines der Redakteure.

2. Maßnahme: Die Login-Versuche begrenzen

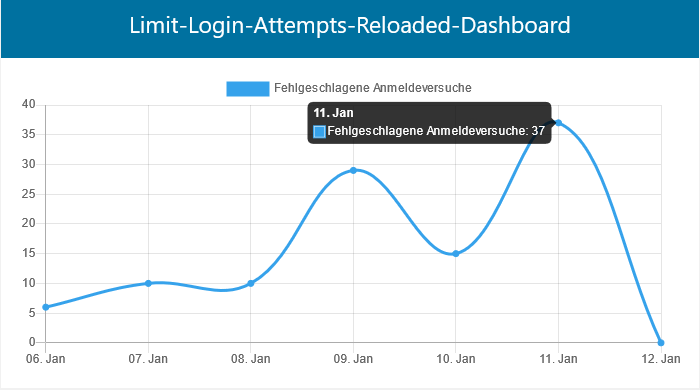

Eine äußerst sinnvolle und auch schnell eingerichtete Sicherheitsmaßnahme ist die Einschränkung der Login-Versuche für einen festgelegten Zeitraum. Damit erschwerst du die Brute-Force-Angriffe, bei denen Angreifer mit “roher Gewalt” versuchen in deine WordPress-Website zu gelangen, indem diese einfach automatisiert unzählige Benutzername-Passwort-Kombinationen ausprobieren, um so die richtige herauszufinden.

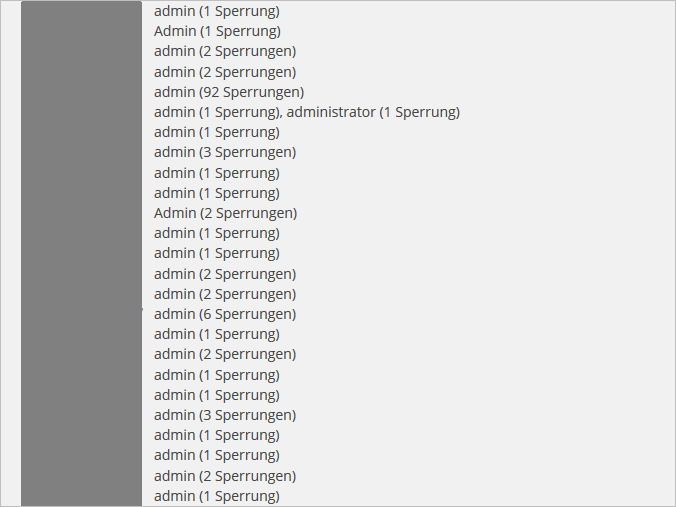

Um solche Brute-Force-Angriffe zu verhindern, gibt es verschiedene Plugins. Diese erlauben eine festgelegte Anzahl von Login-Versuchen von einer IP-Adresse und sperren die Adresse danach für eine bestimmte Zeit.

Eine Möglichkeit ist Limit Login Attempts Reloaded: Es lässt sich sehr einfach einrichten und beobachtet nicht nur das Login von WordPress, sondern auch das WooCommerce-Login und die XML-RPC-Schnittstelle. Eine noch schlankere Alternative, die sich ebenfalls in der Praxis bewährt hat, ist das Plugin Login LockDown.

Bei beiden Plugins kannst du getrost die Standardeinstellungen belassen, du kannst aber auch eigene Werte festlegen. Diese betreffen etwa die maximal erlaubte Anzahl an Login-Versuchen sowie die Länge der Aussperrzeit.

Allerdings muss man anmerken, dass diese Maßnahme lediglich gegen weniger elegante Angriffe schützt, die zum Beispiel über die gleiche IP-Adresse kommen. Hier kann das Plugin ein Muster erkennen und gemäß den eingestellten Regeln reagieren. Erfolgen die Angriffe dagegen etwas eleganter, in dem sie unter anderem zeitlich verteilt über mehrere IP-Adressen erfolgen, dann wird dieses Plugin logischerweise wenig ausrichten.

Bei dieser Maßnahme sollte man auch ein weiteres Wirkungsfeld nicht vergessen: Wenn die Plugins verdächtige IP-Adressen sperren, dann entlastet diese Maßnahme auch den Server. Somit erhöhen die beiden Plugins nicht nur die Sicherheit, sondern verbessern auch die Performance.

Das Plugin Limit Login Attempts Reloaded bietet dir zudem die Möglichkeit bestimmte IP-Adressen entweder komplett zu sperren oder auf eine Whitelist zu setzen. Das Gleiche gilt für die Benutzernamen.

3. Maßnahme: Die Benutzerrechte mit Bedacht einsetzen

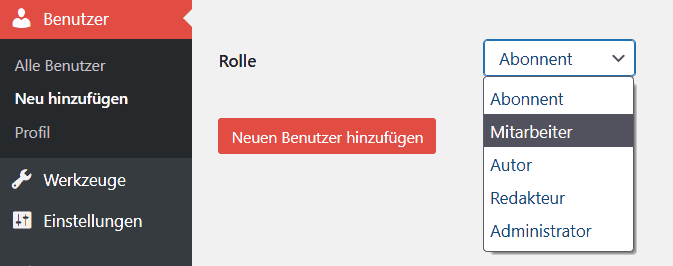

WordPress verfügt über eine Benutzerverwaltung, die in der Standardinstallation fünf Benutzergruppen mit verschiedenen Rechten kennt:

- Ein Abonnent (engl. Subscriber) kann sich lediglich anmelden und sein eigenes Profil verwalten, hat jedoch keinerlei inhaltlichen Einfluss auf die WordPress-Installation. In manchen Weblogs muss man Abonnent sein, um die Beiträge kommentieren zu können.

- Ein Mitarbeiter (eng. Contributor) kann Beiträge verfassen, diese aber nicht veröffentlichen.

- Ein Autor (engl. Author) ist ein selbstständiger Mitarbeiter, der eigene Beiträge (inklusive Bild-, Audio- und Videomaterial) verfassen und veröffentlichen kann. Kommentare, die seine eigenen Artikel betreffen, kann er moderieren. Er kann aber keine Seiten erstellen.

- Ein Redakteur (engl. Editor) ist ein Stellvertreter des Administrators. Er hat sehr umfangreiche Rechte: Er kann Beiträge und Seiten verfassen und veröffentlichen. Er kann die Beiträge von Mitarbeitern veröffentlichen und auch die Beiträge von Autoren verändern. Der Redakteur kann alle abgegebenen Kommentare moderieren.

- Die Rechte des Administrators (engl. Administrator) umfassen alle der vorher genannten Gruppen. Zusätzlich dazu ist er der einzige, der das Aussehen und die Funktionalität der WordPress-Installation (Design bzw. Themes, Plugins, Widgets, Einstellungen etc.) bearbeiten kann.

Der erste Ratschlag bezüglich der Benutzerverwaltung ist: Gebe jedem Beteiligten so wenige Benutzerrechte wie möglich. Ein Beispiel: Du betreibst ein Magazin, wo mehrere Online-Redakteure veröffentlichen. Dann ist es ratsam, dass du den weniger erfahrenen Kollegen auch Accounts mit weniger Benutzerrechten einrichtest. Empfehlenswert für ein solches Szenario ist die Benutzergruppe Mitarbeiter. Den erfahrenen Kollegen kannst du ruhig höhere Benutzerrechte einräumen – Benutzergruppe Autor – und nur denjenigen, die das Ganze koordinieren und leiten, sollten auch Rechte als Redakteur bekommen. Die Administrationsrechte sollte nur die Personen haben, die tatsächlich für die technische Betreuung der WordPress-Installation verantwortlich sind.

Der zweite Rat in diesem Zusammenhang wäre: Logge dich selbst nur dann mit Administratorrechten ein, wenn du diese Rechte auch benötigst. Richte dir stattdessen einen zweiten Account mit weniger Rechten ein. So hast du einen Account mit Admin-Rechten und den anderen mit Autor– oder maximal Redakteur-Rechten. Nutze den Administrator-Account nur für administrative Tätigkeiten, wie etwa Plugins und WordPress aktualisieren, und verfasse die neuen Beiträge mit dem Account mit weniger Rechten.

Es ist ein deutlicher Unterschied, ob der Angreifer es schafft einen Account nur mit Autorenrechten zu knacken, oder ob er im Besitzer der Administrationsrechte ist.

4. Maßnahme: Updaten und auf dem Laufenden bleiben

Du solltest das Geschehen rund um WordPress aktiv beobachten, um schnell reagieren zu können. Die Sicherheitsupdates für die Installation, für die Plugins und für die Themes solltest du zügig einspielen. Es kann auch notwendig sein, unsichere Plugins zumindest zeitweise zu deaktivieren.

Wenn es solche Updates gibt, wird das im Backend der Installation bei der Plugin- und Theme-Übersicht sowie in der Adminleiste angezeigt. Eine Übersicht über alle verfügbaren Updates gibt es im Backend unter Dashboard/Aktualisierungen.

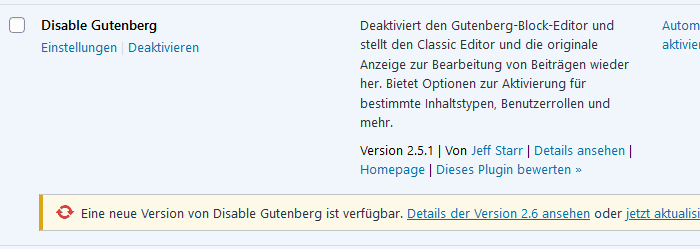

Für jedes Plugin aus dem offiziellen Verzeichnis mit einem ausstehenden Update findest du auf der Aktualisierungen-Seite und bei der Plugin-Übersicht einen Link zum Changelog – der versteckt sich hinter “Details der Version xyz ansehen”. Hier erfährst du, was das Update für Änderungen bringt und ob es sich um ein Sicherheitsupdate handelt. Diese Hinweise sollte man im optimalen Fall vor jedem Update zumindest querlesen.

Hier findest du zudem noch den “verführerischen” Link “Automatische Updates aktivieren”. Diese automatische Aktualisierung birgt jedoch einige Gefahren. So werden hierdurch nicht nur sicherheitsrelevante Updates automatisch vorgenommen, sondern alle. Das kann zu Konflikten mit anderen Plugins führen oder aber im Extremfall auch zum Totalabsturz der Website.

Daher solltest du vor Updates immer eine Sicherung der Website erstellen und dich darüber informieren, was sich durch das Update ändert. Nur dann kannst du im Vorhinein eventuell notwendige Anpassungen vornehmen oder gezielt nach einem Update reagieren. Bei automatischen Plugin-Updates, die zu jeder Tages- und Nachtzeit passieren bist du bei Problemen immer im Nachteil.

Das einzige automatisierte Update, das du nicht deaktivieren solltest, ist das von Minor-Updates der WordPress-Installation selbst. Es ist bei einer WordPress-Installation standardmäßig aktiviert – im Gegensatz zu den Updates von Plugins und Themes. In diesem Fall musst du keine extra Schritte unternehmen.

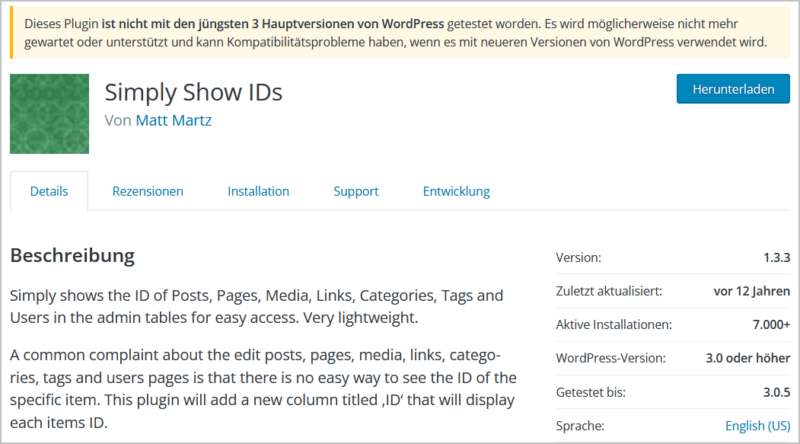

Ein letzter Tipp noch: Behalte auch alte Plugins im Blick. Liefert ein Plugin keine Updates mehr, wird im Backend auch nichts angezeigt und so kann es sein, dass das Plugin überhaupt nicht mehr gepflegt wird. Nur auf der Plugin-Seite im offiziellen Verzeichnis findest du einen Hinweis darauf.

Es empfiehlt sich also regelmäßig alle Plugins durchzugehen und zu prüfen, ob diese vom Autor noch aktiv gepflegt werden. Zeitgleich sollte man auch überprüfen, ob Plugins überhaupt noch benötigt werden. Auch jedes nicht benötigte Plugin stellt ein Sicherheitsrisiko dar – manchmal sogar dann, wenn es nicht aktiv ist.

Weiterhin solltest du auch wichtige Anbieter von News zu sicherheitsrelevanten Themen im Auge behalten. Neben dem offiziellen Weblog solltest du zumindest noch diesen Quellen folgen:

- Website Security News (englisch)

- WPScan Vulnerability Database (englisch)

Hier auf perun.net berichten wir ebenfalls über relevante Sicherheitslücken. Abonniere dafür entweder unseren RSS-Feed oder den WordPress-Newsletter.

Nimm diesen Punkt bitte nicht auf die leichte Schulter. Du möchtest bestimmt nicht, dass deine Website zur Werbeplattform für Potenzmittel, Glücksspiel oder für ein Pyramidensystem wird. Häufig werden die Einbrüche erst Tage oder Wochen später von den Betreibern erkannt, da unter anderem die Spam-Links nur den Besuchern sichtbar sind, die über eine Suchmaschine auf die Website kamen. Und das ist in der Regel nicht der Betreiber der Website.

5. Maßnahme: falls nicht benötigt XML-RPC sperren

Die XML-RPC-Schnittstelle ist für zwei Aufgaben nötig. Zum einen für das Pingback-System innerhalb von WordPress. Mit dem Pingback-System lassen sich Verweise zwischen Beiträgen und Seiten der eigenen Installation und auch externen Installationen nachvollziehen. Je nach eingesetztem Theme wird er zusammen mit den Kommentaren im Frontend angezeigt. Die XML-RPC-Schnittstelle wird zum anderen benötigt, wenn du auf WordPress mit bestimmten externen Anwendungen oder Editoren zugreifen möchtest.

Bei den neueren WordPress-Versionen erfolgt die externe Kommunikation meistens über die sicherere REST-API. Die Verbindung zu der XML-RPC-Schnittstelle besteht nur aus Gründen der Abwärtskompatibilität.

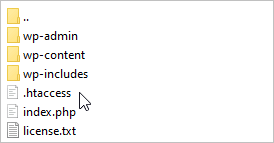

Benötigst du die beiden vorhin genannten Funktionen nicht, dann solltest du die XML-RPC-Schnittstelle mit dem folgenden Code in der .htaccess-Datei blockieren:

<files xmlrpc.php>

Order deny,allow

deny from all

</files>Mithilfe dieser Anweisung werden die externen Zugriffe auf die Schnittstelle, oder genauer gesagt die Datei xmlrpc.php blockiert. Das Problem an dieser Schnittstelle ist, dass Angreifer gleichzeitig mehrere hundert Passwort-Abfragen an sie abschicken können.

Die .htaccess-Datei findest du im Hauptordner der WordPress-Installation. Sie dient standardmäßig dazu, die Einstellungen zur Permalinkstruktur zu speichern, kann aber auch erweitert werden, unter anderem um Cache-Anweisungen, der Komprimierung von Komponenten oder um Weiterleitungen.

Um diese Datei zu bearbeiten, musst du sie mit einem FTP-Programm herunterladen und in einem Editor den entsprechenden Code ergänzen. Nach den Anpassungen lade die Datei wieder hoch auf den Server.

Ein paar abschließende Worte

Die im Rahmen des Artikels vorgestellte Maßnahmen sind nicht die einzigen, die du anwenden kannst. Sie sind aber vor allem schnell und leicht umsetzbar, auch von Nutzern mit weniger Erfahrung und sie sind praxiserprobt und entfalten eine große Wirkung.

Ebenso solltest du in das Sicherheitskonzept auch Maßnahmen gegen Kommentar-Spam und Sicherungsmaßnahmen einbinden. Im Fall des Falles solltest du ein sauberes und funktionierende Komplett-Backup haben, mit welchem du die Website neu aufspielen kannst.

Image(s) licensed by Ingram Image/adpic.

Wir arbeiten seit 20 Jahren mit WordPress und bieten diverse Dienstleistungen rund um das System an. Kontaktiere uns für weitere Informationen oder für ein Angebot.

Viele Sicherheitsexperten schwören ja auf die Ninja Firewall, andere nennen den Einsatz solcher Plugins Security through Obscurity. Wie siehst Du das – bringt der Einsatz mehr Sicherheit oder letztlich mehr Aufwand? Das Plugin meldet ja regelmäßig Warnungen und Hinweise, die kein normaler Anwender versteht.

Hallo Thomas,

ich halte nicht viel von diesen Plugins. Ich hatte einige male gehabt, dass uns Hilferufe erreichten, weil die Leute sich mit WordFence & Co. selbst ausgesperrt haben. Und in zwei Fällen wurde die Website trotz aktivem WordFence gehackt.

Ohne das Plugin WordFence ist man nackter als mit dem Plugin!

Ich installiere es regelmässig. Damit hat man viele der Maßnahmen, die du oben im Artikel nennst und die einzeln händisch erledigt werden müssen, “unter einem Hut”.

Wer schaut schon ob ein Plugin zu alt ist?

WF meldet das und warnt.

Wer sperrt Login-Versuche von verschiedenen IP-Adressen? WordFence

Und ja, WF sperrt auch den eigenen User aus, wenn man das Passwort falsch eingibt. Dann kommt aber eine Meldung, daß man die Seite wieder freischalten kann, ein Klick auf einen Link sendet eine Mail zum hinterlegten Mail-Account und man bekommt die Möglichkeit sich wieder einzuloggen.

Und ja, trotz aktivem WF gehackt worden? Dann sollte man vielleicht die PRO-Version kaufen, die aktuelle bekannte Sicherheitslöcher mit sofortigen Updates stopft, während die freie Version erst nach einer Latzenz-Zeit von etlichen Tagen den “frischen Schutz'” bekommen. Von irgendwas müssen die Entwickler solcher lebenswichtiger Plugins ja auch leben!

Ich nutze WordFence seit langem auf vielen vielen Webseiten und ich bin froh daß es das gibt. Dieses händische Gefummel, das du oben im Text auflistet, wird doch spätestens, wenn man mehr als 3 Installationen betreut, “vergessen”….

Ich kann nur zu diesem Plugin oder ähnlichen raten. Zumindest zur Free-Version. Alles andere ist sträflicher Leichtsinn.

Meine Erfahrung ist da eine andere. WordFence verursacht viele Probleme, die man ohne das Plugin nicht hat. Und wenn man mehr als drei Installationen zu betreuen hat, dann setzt man auf andere Tools. Lieber eine zentrale Lösung als 80+ WordFence-Installation und auch bezüglich den Sicherheitsmeldungen gibt es Tools, die häufig schneller warnen als WordFence.

Auf deine Antwort kann ich leider nicht antworten, also antworte ich auf deine Antwort hier ;=)

A)

” Lieber eine zentrale Lösung als 80+ WordFence-Installationen”

naja, du hast wohl noch nicht gesehen daß man die Wordfence-Konfiguration auch exportieren und in neue Installationen importieren kann… das geht schnell

B)

dann empfiehlst du im Blogbeitrag alles diese Einzelschritte, aber in deiner Antwort schreibst du von “anderen Tools”, die besser seien als WordFence.

Warum schreibst du dann nicht über diese Tools statt solch unpraktische Tips zu geben?

Ich hatte Wordfence als Beispiel für solche Tools genannt, nicht als einziges Tool

Danke für den Artikel!

Mir wurde ein Plugin empfohlen, dass die URL zur Login-Seite verändert. Ein WordPress Nutzer meinte, so etwas sei problematisch, konnte es aber nicht ganz schlüssig für mich erklären. Wie siehst du das?

Ich verwende bei einer meiner WordPress Installation das Plugin „WPS Hide Login“. Sehr einfach zu verwenden. Auf vielen Seiten ist zu lesen, das dies nichts bringen würde. Dem kann ich so nicht zustimmen, da jedes Mal, wenn ich den Login wieder auf die klassische wp-login.php umstelle über „Limit Login Attempts Reloaded“ Meldungen mit fehlgeschlagenen Anmeldeversuchen übermittelt werden. Und das obwohl, dass Auslesen des Autorennamens eigentlich per htaccess verhindert werden sollte. Kann es daher nur empfehlen :).

Danke. Genau dieses Plugin habe ich derzeit im Einsatz.

Hallo Robert,

alles, was einfach umzusetzen ist, aber die plumpen Angriffe abwehrt ist schon mal gut. Ich hatte mal bei der Wartung einer Website des Kunden Probleme in Zusammenspiel zwischen einem anderen Plugin und der Veränderung der Login-Seite. Kann mich jetzt aber nicht erinnern, welches Plugin das war. Wenn es aber für dich gut funktioniert, dann würde ich das machen.

Danke. Genau diesen Hinweis habe ich auch bekommen, dass es im Zusammenspiel mit anderen Plugins Probleme bereiten kann. Mir wäre es bisher nicht aufgefallen. Aber ich versuche so Plugin-sparsam zu sein wie “möglich”. Habe das “WPS Hide Login” Plugin mal testweise abgeschaltet. Mal schauen, wie oft jetzt “Limit Login Attempts Reloaded” anschlägt.

Werde es wohl wieder einschalten, weil wohl jedes Hindernis für “Einbrecher” eines mehr darstellt.

Frage:

Wie kann jemand einen Kommentar (klar Spam) auf einer WP Site hinterlassen wo:

– „Erlaube Besuchern, neue Beiträge zu kommentieren“ deaktiviert ist

– die Option „Benutzer müssen zum Kommentieren registriert und angemeldet sein“ aktiv ist

– Die komplette Kommentarsektion seit 5 Jahren mittels CSS ausgeblendet ist

– es keine Nutzer (außer Admin und Redakteure) gibt, welche unbeobachtet eingeloggt sind

– Dazu erfolgte der Kommentar von einer IP, welche garantiert nicht vom Anschluss der Betreiber, Redakteure ist.

– Weiters wurde der Kommentar zu einem Beitrag abgegeben, der um Jahre älter ist als die 90 Tage Frist Option, nach der Kommentare eigentlich geschlossen sein sollten.

– comments_template(); aus der single.php entfernt

– XML-RPC ist per Konfig aus, soweit ich weiß?

– Alle Theme Optionen bez. Kommentare deaktiviert

– UPDATE wp_posts SET comment_status = ‘closed’ in der DB ausgeführt

Die Site ist bez. Core, Theme und Plugins uptodate.

Was kann man tun, um das zu unterbinden?

Ich finde es prima, dass man hier einen Wert auf Sicherheit legt. Allerdings ist es genauso wichtig ein Backup seiner Webseite zu erstellen. Denn mir ist es schon öfters passiert, dass manche Fehler irreversibel waren oder durch Sicherheitslücken WordPress nicht mehr funktioniert hat. Mit einem Backup, kann man dann wieder alles wiederherstellen

Danke für die Zusammenfassung. Zu “2. Maßnahme: Die Login-Versuche begrenzen” habe ich eine Frage: Ich habe die entsprechenden PlugIns alle runtergenommen, als die DSGVO kam, da dort IP-Adressen gespeichert werden. Wie handhabt ihr das?

Soweit ich mich erinnern kann, ist es berechtigtes Interesse, wenn es darum geht aus sicherheitstechnischen Gründen zu machen.

Einfach per Plugin zu ergänzen ist auch eine 2-Faktor Authentifizierung, mit einem sehr hohen “Schutzfaktor”.

Mir gefällt zudem der Passwortschutz für die Loginseite per htaccess, da hat man einen zweiten Faktor und schleppt kein Plugin mit. Nachteil: Ein Zugriff über “wordpress app” oder andere Fremdsysteme ist so meist nicht mehr einfach möglich.

In älteren wordpress Versionen habe ich das wp-admin Verzeichnis per htaccess geschützt, aber das bietet sich nicht mehr an, da einige Funktionen aus dem Verzeichnis von Plugins und wordpress selbst zur Laufzeit verwendet werden. Wo man sich schon fragt: Das ist der Admin Bereich, was hat das dort zu suchen?!

Bei “verwende einen gehärteten Benutzernamen” 😉 bin ich etwas unsicher bezüglich der Sicherheitsvorteile, schließlich lassen sich sich diese Informationen (wie viele andere) bei “schlechter” Konfiguration der wordpress Instanz über API auslesen (XML-RPC).

Die meisten Angriffe passieren, nach meiner Beobachtung, auf Nutzernamen wie admin, administrator, webmaster, demo, test etc. Wenn man stattdessen andreas nimmt, hatt man damit viel gewonnen. Dass man dies auslesen kann ist klar, aber dennoch ist man geschützter als vorher.

Hallo,

meiner Erfahrung nach gehen die meisten Blogger / Webseitenbetreiber zu naiv an das Thema heran. Wird schon Nichts passieren. Aber wenn doch, dann ist das Geschrei groß, weil der Angreifer richtig viel Schaden angerichtet hat. Zumal der Betreiber auch für Schäden bei Dritten haften könnte, wenn zum Beispiel Maleware etc. verbreitet wurde.

In meinem WordPress Tutorial hatte ich das Thema Sicherheit auch aufgegriffen: https://www.blog-als-nebenjob.de/wordpress-tutorial-deutsche-blogstart-anleitung/

In diesem Rahmen hatte ich mich nochmal intensiv damit auseinander gesetzt. Es ist erschreckend wie viele Menschen 12345 oder ähnliche Passwörter benutzen. Dabei ist ein gutes Passwort schon ein guter Grundbaustein für die Sicherheit. Am besten mehr als 20 Zeichen, Sonderzeichen, Zahlen sowie Groß- und Kleinschreibung nutzen. Von 10 zu 15 Zeichen steigt der Aufwand für einen Hacker enorm an.

Wenn man dann einen zusätzlichen, differenzierten htaccess Schutz integriert, müssen also schon 4 Konstanten überwunden werden. Das ist in meinen Augen deutlich effektiver als irgendwelche Security Plugins zu installieren. Die im Endeffekt auch nur ein weiteres Risiko darstellen, wenn unsauber programmiert.

In meinen Augen ist der wichtigste Faktor, dass man sich über die Angriffe im klaren ist und in vielen Dingen skeptisch ist. Im Internet gibt es so viele Betrügereien, Phishing etc. Darum Vorsicht, besonders bei Installationen und fremder Software die Nutzernamen und Passwörter haben will. Dazu gute Passwörter und regelmäßige Backups. Und natürlich immer schön die Updates beim Core, den Themes und Plugins durchführen.

Viele Grüße

Ronny